حملات Man-in-the-Middle و راههای مقابله با آن چیست؟

این نوع از حملات همچنین با نام Bucket Bridge Attack نیز شناخته میشوند و گاهی به آنها Janus Attack نیز میگویند.

حفاظت از اطلاعات در فضای آنلاین، وظیفه سنگین و بزرگی است، به ویژه در دوره کنونی که بیشتر هکرها از روشهای پیچیده برای دزدی اطلاعات استفاده میکنند. حملات از نوع Man-in-the-Middle یکی از این روشهاست که در اینجا شما را با آن و روشهای مقابله با آن آشنا میسازیم.

به گزارش «تابناک»، در این مطلب به حفاظت از حملات از نوع Man-in-the-Middle یا MITM اشاره کرده و این موضوع را کمی بیشتر بررسی میکنیم.حملات MITM چیست و چگونه کار میکند؟

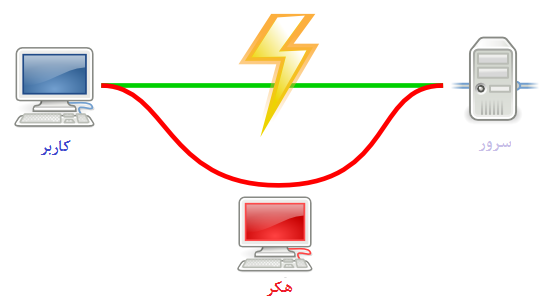

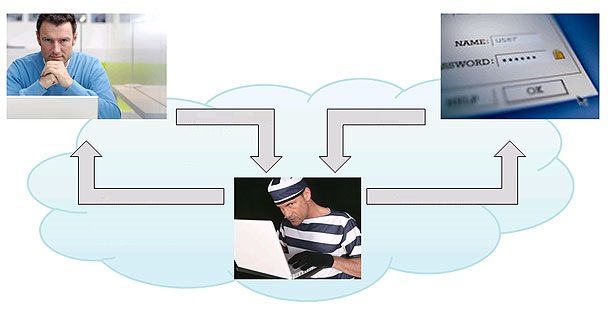

این نوع از حملات همچنین با نام Bucket Bridge Attack نیز شناخته میشوند و گاهی به آنها Janus Attack نیز میگویند. همان گونه که از نام آن برمیآید، حمله کننده یا هکر در این نوع از حملات خود را در بین ارتباط دو طرفه قرار میدهد و به گونهای رفتار میکند که هر دو طرف ارتباط ـ معمولا سرور و کاربر ـ احساس میکنند که مستقیم ارتباط دارند. در حالی که کل ارتباط در کنترل هکر است.

سه شخص A و B و C را در نظر آورید. A قصد ارتباط اینترنتی با B را دارد در حالی که C که همان هکر است، مانع این ارتباط مستقیم شده و در پشت سر B به یک ارتباط کاذب با A میپردازد. در آغاز A از B در خواست Public Key یا کد عمومی میکند. اگر B این کد را ارائه کند، در این میان C آن را بدست میآورد و حمله از اینجا آغاز میشود.

سپس C پیام جعلی به A ارسال میکند که به نظر از سوی B آمده است؛ اما شامل کد عمومی C است. A به سادگی تصور میکند، این کد عمومی مختص به B است که البته کاملا در اشتباه است!

در بسیاری از این نوع حملات، هکر از یک روتر WiFi برای مداخله در ارتباط استفاده میکند. این نوع از حمله بیشتر با نفوذ به روتر با استفاده از یک بدافزار صورت میگیرد. در ابتدا هکر سیستم خود را به عنوان یک WiFi تعریف میکند و نام WiFi عمومی را بر آن قرار میدهد.

زمانی که کاربر به این روتر متصل شد تا به ارتباط اینترنتی مشغول شود؛ در این حالت هکر میتواند به راحتی اطلاعات وی را سرقت کند..

راه مقابله با حملات MITM چیست؟

بیشتر راههای کارآمد برای مقابله با این حملات در سمت سرور یا روتر قرار دارد. کاربر تقریبا کنترل اساسی روی تعامل ندارد؛ اما میتواند از یک رمزگذاری قدرتمند برای ارتباط با سرور استفاده کند.

اما یک راه دیگر برای مقابله با این حملات، این است که هیچ گاه به WiFi عمومی مستقیم متصل نشوید. برای این کار حتما از افزونههای مرورگرها همچون HTTPS Everywhere (اینجا) یا ForcTLS (اینجا) استفاده کنید. این افزونهها به شما کمک میکنند که هر کجا امکان داشته باشد، از یک ارتباط مطمئن و بدون مداخله استفاده کنید.

نظرات کاربران

لینک کوتاه: کپی لینک

حاشیههای دیدار مردم قم با مقام معظم رهبری (فیلم) مصدومیت ۱۶ مسافر در پی واژگونی اتوبوس در تهران آموزش و پرورش: آزمونهای هفتگی در مدارس ابتدایی ممنوع است تصاویری وحشتناک از گسترش آتش سوزی در لس آنجلس از پنجره هواپیما (فیلم) شانس ژنرال جوزف عون، فرمانده ارتش بیشتر است نجات معجزه آسای چوپان بهابادی از کوهستانهای برفی پس از ٧ روز (فیلم) پزشکیان: مشکل مسکن معلمان را رفع خواهیم کرد/ اعطای بستههای معیشتی به عموم مردم تصاویری از انهدام بزرگترین باند سرقت منزل در تهران (فیلم) چطور بدن را از اختلالات بیخوابی دور کنیم؟ ارتش اسرائیل از کشته شدن یک گروگان خبر داد هواپیمای نخست وزیر عراق در مهرآباد (عکس) سردار سپاه : روسیه یکی از عوامل فروپاشی سوریه بود / برادر ملعون بشار اسد از زائران سیده زینب رشوه می گرفت / قبل از سفر رئیسی جاده فرودگاه تا قصر را تزیین نکردند خودمان 6 ساعته پرچم زدیم و آماده کردیم (+صدا) ادامه حواشی سریال ازازیل ؛ از پولپاشی پلتفرم تا پمپاژ وحشت تصاویری از آتشسوزی بزرگ یک پمپ بنزین در منطقه سنالفیل لبنان (فیلم) تفاوت سرگیجه دورانی و عدم تعادل (فیلم)

.png)